Jika saya Membeli Komputer dengan Windows 8 dan Boot Secure Bolehkah saya Masih Memasang Linux?

Sistem UEFI Secure Boot yang baru di Windows 8 telah menyebabkan lebih banyak daripada kekurangan bahagian yang adil, terutamanya di kalangan dual booters. Teruskan membaca kerana kami mengosongkan salah tanggapan mengenai penggandaan dwi dengan Windows 8 dan Linux.

Sesi Soalan & Jawapan hari ini datang kepada kami dengan ihsan SuperUser-bahagian pembahagian Stack Exchange, kumpulan yang diketuai oleh komuniti laman web Q & A.

Soalan

Pembaca SuperUser Harsha K berminat mengenai sistem UEFI yang baru. Dia menulis:

Saya telah banyak mendengar tentang bagaimana Microsoft melaksanakan UEFI Secure Boot di Windows 8. Rupa-rupanya ia menghalang pemuat boot daripada "tidak sah" daripada berjalan di komputer, untuk mencegah perisian hasad. Terdapat kempen oleh Yayasan Perisian Bebas terhadap boot yang selamat, dan banyak orang telah mengatakan dalam talian bahawa ia adalah "merebut kuasa" oleh Microsoft untuk "menghapuskan sistem operasi bebas".

Jika saya mendapat komputer yang mempunyai Windows 8 dan Secure Boot dipasang, adakah saya masih dapat memasang Linux (atau beberapa OS lain) kemudian? Atau adakah komputer dengan Boot Secure hanya berfungsi dengan Windows?

Jadi apa urusannya? Adakah penyokong ganda benar-benar tidak beruntung?

Jawapan

Penyumbang SuperUser Nathan Hinkle menawarkan gambaran yang hebat tentang apa yang UEFI ada dan tidak:

Pertama sekali, jawapan mudah untuk soalan anda:

- Jika anda mempunyai tablet ARM menjalankan Windows RT (seperti Surface RT atau Asus Vivo RT), kemudian anda tidak akan dapat mematikan Boot Secure atau memasang OS lain. Seperti banyak tablet ARM lain, peranti ini akan sahaja jalankan OS mereka datang.

- Jika anda mempunyai komputer bukan ARM menjalankan Windows 8 (seperti Surface Pro atau mana-mana ultrabook, desktop, dan tablet dengan pemproses x86-64), kemudian anda boleh mematikan Boot Secure sepenuhnya, atau anda boleh memasang kekunci anda sendiri dan tandakan pemuat boot anda sendiri. Sama ada jalan, anda boleh memasang OS pihak ketiga seperti distro Linux atau FreeBSD atau DOS atau apa sahaja yang anda suka.

Sekarang, pada butir-butir bagaimana keseluruhan butang Boot Secure ini sebenarnya berfungsi: Terdapat banyak maklumat yang salah mengenai Boot Secure, terutamanya dari Yayasan Perisian Bebas dan kumpulan yang sama. Ini telah menjadikannya sukar untuk mencari maklumat mengenai apa yang sebenarnya dilakukan oleh Secure Boot, jadi saya akan berusaha sebaik mungkin untuk menjelaskannya. Perhatikan bahawa saya tidak mempunyai pengalaman peribadi dengan membangunkan sistem boot selamat atau apa-apa seperti itu; ini adalah apa yang saya pelajari dari membaca dalam talian.

Pertama sekali, Boot Secure adalah tidak sesuatu yang dimiliki oleh Microsoft. Mereka adalah orang pertama yang melaksanakannya secara meluas, tetapi mereka tidak menciptanya. Ia adalah sebahagian daripada spesifikasi UEFI, yang pada dasarnya adalah pengganti baru untuk BIOS lama yang mungkin anda gunakan. UEFI pada dasarnya ialah perisian yang membincangkan antara OS dan perkakasan. Piawaian UEFI dicipta oleh sebuah kumpulan yang dikenali sebagai "UEFI Forum", yang terdiri daripada wakil industri pengkomputer termasuk Microsoft, Apple, Intel, AMD, dan beberapa pengeluar komputer.

Perkara kedua yang paling penting, mempunyai Boot Secure yang didayakan pada komputer tidak bermakna komputer tidak boleh boot apa-apa sistem operasi yang lain. Malah, Keperluan Persijilan Perkakasan Windows sendiri menyatakan bahawa untuk sistem bukan ARM, anda mesti dapat mematikan Boot Secure dan mengubah kekunci (untuk membolehkan OS lain). Lebih lanjut mengenai itu nanti.

Apa yang dilakukan oleh Secure Boot?

Pada dasarnya, ia menghalang malware daripada menyerang komputer anda melalui urutan but. Perisian malware yang memasuki bootloader boleh menjadi sangat sukar untuk mengesan dan berhenti, kerana ia dapat menyusup fungsi peringkat rendah sistem operasi, menjadikannya tidak dapat dilihat pada perisian antivirus. Semua yang Secure Boot benar-benar dilakukan ialah ia mengesahkan bahawa bootloader adalah dari sumber yang dipercayai, dan ia tidak diganggu. Fikirkan ia seperti topi pop timbul pada botol yang mengatakan "jangan buka jika penutupnya muncul atau meterai telah diganggu dengan".

Di bahagian atas perlindungan, anda mempunyai kunci platform (PK). Terdapat hanya satu PK pada mana-mana sistem, dan ia dipasang oleh OEM semasa pembuatan. Kunci ini digunakan untuk melindungi pangkalan data KEK. Pangkalan data KEK memegang Key Exchange Keys, yang digunakan untuk memodifikasi pangkalan data boot yang lain. Terdapat banyak KEK. Terdapat tahap ketiga: Pangkalan Data Dibenarkan (db) dan Datbase Terlarang (dbx). Ini mengandungi maklumat mengenai Pihak Berkuasa Sijil, kunci kriptografi tambahan, dan imej peranti UEFI untuk membolehkan atau menyekat, masing-masing. Agar bootloader dibenarkan untuk dijalankan, ia mestilah ditandatangani secara kriptografi dengan kunci itu adalah dalam db, dan tidak dalam dbx.

Imej dari Bangunan Windows 8: Melindungi persekitaran pra-OS dengan UEFI

Bagaimana ini berfungsi pada sistem Windows Certified yang sebenar di dunia

OEM menghasilkan PK sendiri, dan Microsoft menyediakan KEK bahawa OEM diperlukan untuk pra-memuatkan ke dalam pangkalan data KEK. Microsoft kemudian menandatangani Bootloader Windows 8, dan menggunakan KEK mereka untuk meletakkan tandatangan ini di Pangkalan Data Dibenarkan. Apabila UEFI membolot komputer, ia mengesahkan PK, mengesahkan KEK Microsoft, dan kemudian mengesahkan pemuat but. Sekiranya semuanya kelihatan baik, maka OS boleh boot.

Imej dari Bangunan Windows 8: Melindungi persekitaran pra-OS dengan UEFIDi mana OS pihak ketiga, seperti Linux, masuk?

Pertama, mana-mana distro Linux boleh memilih untuk menghasilkan KEK dan meminta OEM memasukkannya dalam pangkalan data KEK secara lalai. Mereka kemudian akan mempunyai sedikit kawalan sebanyak proses boot seperti Microsoft. Masalah dengan ini, seperti yang dijelaskan oleh Matthew Garrett dari Fedora, adalah: a) sukar untuk mendapatkan setiap pengeluar PC untuk memasukkan kunci Fedora, dan b) ia tidak adil kepada distros Linux yang lain, kerana kunci mereka tidak akan dimasukkan , kerana distro yang lebih kecil tidak mempunyai banyak perkongsian OEM.

Apa yang Fedora telah memilih untuk lakukan (dan distro lain mengikutinya) adalah dengan menggunakan perkhidmatan pemetaan Microsoft. Senario ini memerlukan membayar $ 99 kepada Verisign (Pihak Berkuasa Sijil yang menggunakan Microsoft), dan memberi pemaju keupayaan untuk menandatangani pemuat boot mereka menggunakan KEK Microsoft. Sejak KEK Microsoft akan berada di kebanyakan komputer, ini membolehkan mereka untuk menandatangani pemuat boot mereka untuk menggunakan Boot Secure, tanpa memerlukan KEK mereka sendiri. Ia akhirnya menjadi lebih serasi dengan lebih banyak komputer, dan kos kurang keseluruhan daripada menangani dengan menubuhkan sistem penandaan dan pengedaran utama mereka sendiri. Terdapat beberapa butiran lanjut mengenai cara ini berfungsi (menggunakan GRUB, modul Kernel yang ditandatangani, dan maklumat teknikal lain) dalam catatan blog yang disebutkan di atas, yang saya sarankan membaca sekiranya anda berminat dengan perkara seperti ini.

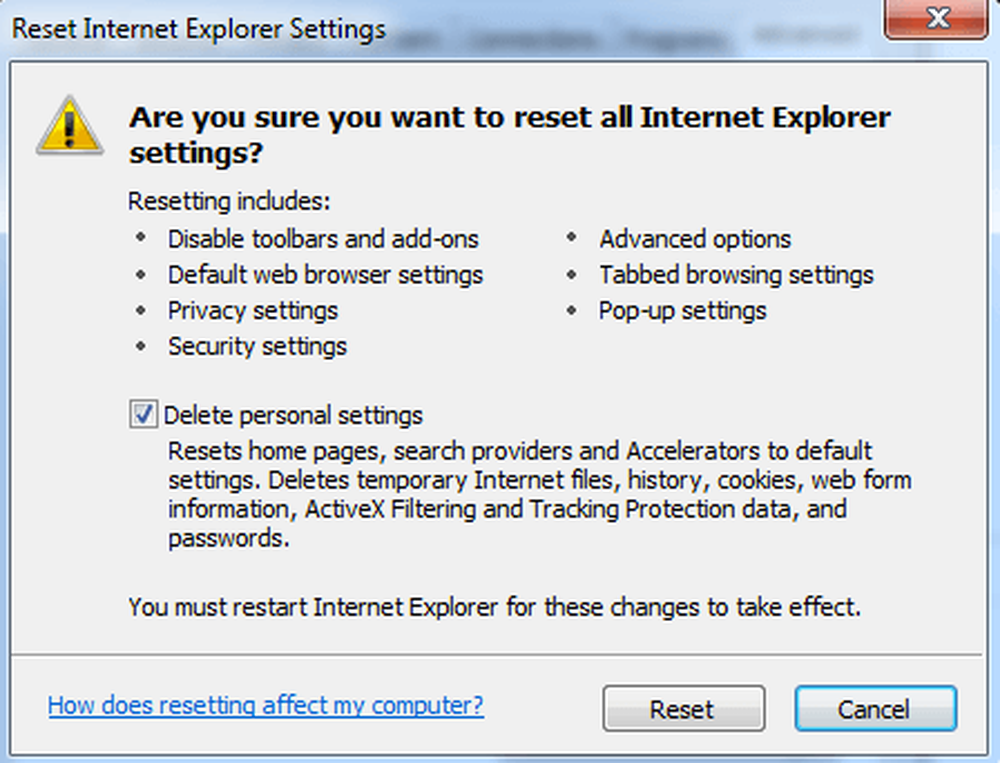

Katakan anda tidak mahu menangani kerumitan mendaftar untuk sistem Microsoft, atau tidak mahu membayar $ 99, atau hanya mempunyai dendam terhadap syarikat besar yang bermula dengan M. Terdapat satu lagi pilihan untuk masih menggunakan Boot Secure dan menjalankan OS selain Windows. Pensijilan perkakasan Microsoft memerlukan yang OEM membolehkan pengguna memasuki sistem mereka ke mod "adat" UEFI, di mana mereka boleh mengubah suai pangkalan data Secure Boot secara manual dan PK. Sistem ini boleh dimasukkan ke dalam Mod Persediaan UEFI, di mana pengguna bahkan boleh menentukan PK mereka sendiri, dan menandatangani pemuat boot sendiri.

Selain itu, keperluan pensijilan Microsoft sendiri menjadikannya wajib bagi OEM untuk memasukkan satu kaedah untuk melumpuhkan Boot Secure pada sistem bukan ARM. Anda boleh menghidupkan Secure Boot! Satu-satunya sistem di mana anda tidak boleh mematikan Boot Secure adalah sistem ARM yang menjalankan Windows RT, yang berfungsi lebih serupa dengan iPad, di mana anda tidak dapat memuat OS tersuai. Walaupun saya berharap bahawa kemungkinan akan mengubah OS pada peranti ARM, adalah adil untuk mengatakan bahawa Microsoft mengikuti standard industri berkenaan dengan tablet di sini.

Jadi boot selamat tidak sememangnya jahat?

Jadi, seperti yang anda dapat harap, Boot Secure tidak jahat, dan tidak terhad hanya untuk digunakan dengan Windows. Sebab FSF dan yang lain sangat kecewa kerana ia menambah langkah tambahan untuk menggunakan sistem operasi pihak ketiga. Distro Linux mungkin tidak suka membayar untuk menggunakan kekunci Microsoft, tetapi ia adalah cara yang paling mudah dan paling kos efektif untuk mendapatkan Boot Secure yang berfungsi untuk Linux. Nasib baik, mudah untuk mematikan Boot Secure, dan mungkin menambah kekunci yang berbeza, dengan itu mengelakkan keperluan untuk berurusan dengan Microsoft.

Memandangkan jumlah malware yang semakin maju, Secure Boot kelihatan seperti idea yang munasabah. Ia tidak dimaksudkan untuk menjadi plot jahat untuk mengambil alih dunia, dan jauh lebih menakutkan daripada beberapa pakar perisian percuma yang akan anda percaya.

Bacaan tambahan:

- Keperluan Persijilan Perkakasan Microsoft

- Bangunan Windows 8: Melindungi persekitaran pra-OS dengan UEFI

- Persembahan Microsoft mengenai penggunaan Boot Secure dan pengurusan kunci

- Melaksanakan UEFI Secure Boot di Fedora

- Tinjauan Boot Secure TechNet

- Artikel Wikipedia di UEFI

TL; DR: Butang selamat menghalang malware daripada menjangkiti sistem anda pada tahap rendah, tidak dapat dikesan semasa boot. Sesiapa sahaja boleh membuat kunci yang diperlukan untuk membuatnya berfungsi, tetapi sukar untuk meyakinkan pembuat komputer untuk mengedarkannya anda kunci kepada semua orang, jadi anda secara alternatif boleh memilih untuk membayar Verisign untuk menggunakan kekunci Microsoft untuk menandatangani pemuat boot anda dan membuatnya berfungsi. Anda juga boleh mematikan Boot Secure mana-mana komputer bukan ARM.

Pemikiran terakhir, berkaitan dengan kempen FSF terhadap boot selamat: Beberapa kebimbangan mereka (iaitu ia menjadikannya lebih sukar untuk memasang sistem operasi percuma) adalah sah ke satu titik. Mengatakan bahawa sekatan akan "menghalang sesiapa daripada boot apa-apa tetapi Windows" adalah palsu walaupun, atas sebab-sebab yang digambarkan di atas. Kempen terhadap UEFI / Boot Secure sebagai teknologi adalah pandangan yang singkat, salah, dan tidak mungkin apa-apa yang berkesan. Lebih penting lagi untuk memastikan bahawa pengeluar sebenarnya mematuhi keperluan Microsoft untuk membiarkan pengguna melumpuhkan Boot Secure atau menukar kunci jika mereka inginkan.

Mempunyai sesuatu untuk menambah penjelasannya? Bunyi dalam komen. Ingin membaca lebih banyak jawapan dari pengguna Stack Exchange yang berteknologi tinggi? Lihat thread perbincangan penuh di sini.